Trong bài trước, chúng ta đã tìm hiểu về lỗi XSS (Cross Site Scripting) và hướng khai thác thực tế của XSS Reflected. Có một thể loại khác của XSS được gọi là hiểm nguy hơn đây chính là Stored XSS.

Khác với Reflected tấn công trực tiếp vào một số nạn nhân mà hacker nhắm đến, Stored XSS hướng đến nhiều nạn nhân hơn. Lỗi này xảy ra khi ứng dụng web không kiểm tra kỹ lưỡng dữ liệu đầu vào trước lúc lưu vào cơ sở dữ liệu (ở đây tôi dùng định nghĩa này để chỉ database, file hay những khu vực khác lưu trữ dữ liệu của phần mềm web).

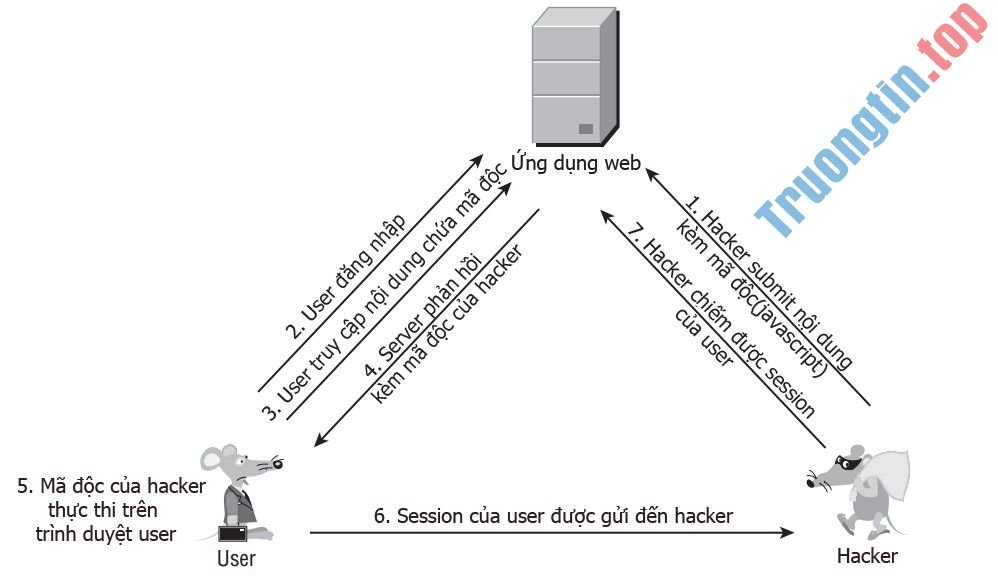

Với kỹ thuật Stored XSS , hacker không khai thác trực diện mà phải thi hành ít nhất qua 2 bước.

Đầu tiên hacker thông qua các điểm đầu vào (form, input, text area…) không lọc kỹ để chèn vào CSDL các đoạn mã nguy hiểm.

Tiếp theo, Khi người sử dụng truy cập vào phần mềm web và thực hành các thao tác liên quan đến dữ liệu được lưu này, đoạn mã của hacker sẽ được thực thi trên trình duyệt người dùng.

Đến đây hacker xem như đã đạt được mục đích của mình. Vì lí do đó mà kỹ thuật Stored XSS còn được gọi là second-order XSS.

Kịch bản khai thác được miêu tả như hình sau:

Reflected XSS và Stored XSS có 2 sự khác biệt lớn trong công đoạn tấn công.

- Thứ nhất, để khai thác Reflected XSS, hacker phải lừa được nạn nhân truy cập vào URL của mình. Còn Stored XSS chẳng càng phải thi hành việc này, sau khi chèn được mã hiểm nguy vào CSDL của ứng dụng, hacker chỉ việc ngồi chờ nạn nhân tự động truy cập vào. Với nạn nhân, việc này là hoàn toàn bình thường vì họ không hề hay biết dữ liệu mình truy cập đã trở nên nhiễm độc.

- Thứ 2, mục đích của hacker sẽ đơn giản đạt được hơn nếu tại thời điểm tiến công nạn nhân vẫn trong phiên làm việc(session) của phần mềm web. Với Reflected XSS, hacker cũng có thể có thể thuyết phục hay lừa nạn nhân đăng nhập rồi truy cập đến URL mà hắn ta cung cấp để thực thi mã độc. Nhưng Stored XSS thì khác, vì mã độc đã được lưu trong CSDL Web nên bất cứ lúc nào người dùng truy cập các chức năng liên quan thì mã độc sẽ có thực thi, và nhiều khả năng là những chức năng này yêu cầu phải xác thực(đăng nhập) trước nên hiển nhiên trong thời gian này người sử dụng vẫn đang nằm ở trong phiên làm việc.

Từ những điều đó cũng có thể có thể thấy Stored XSS hiểm nguy hơn Reflected XSS rất nhiều, đối tượng bị ảnh hưởng có thế cho nên là tất cả nhưng người dùng ứng dụng web đó. Và nếu nạn nhân có vai trò quản trị thì còn có nguy cơ bị chiếm quyền điều khiển web.

- Web7: Các kiểu khai thác XSS – Phần 1: Reflected XSS

- Web5: SQL injection – Một số kỹ thuật băng qua cơ chế lọc

- Web4: SQL injection – Các bước khai thác

- Web3: SQL injection – Các hướng khai thác

Stored XSS,khai thác xss,kỹ thuật tấn công xss,kỹ thuật khai thác xss,kỹ thuật khai thác Stored XSS,tấn công Stored XSS

Nội dung Web8: Các kiểu khai thác XSS – Phần 2: Stored XSS được tổng hợp sưu tầm biên tập bởi: Tin Học Trường Tín. Mọi ý kiến vui lòng gửi Liên Hệ cho truongtin.top để điều chỉnh. truongtin.top tks.

Bài Viết Liên Quan

Bài Viết Khác

- Sửa Wifi Tại Nhà Quận 4

- Cài Win Quận 3 – Dịch Vụ Tận Nơi Tại Nhà Q3

- Vệ Sinh Máy Tính Quận 3

- Sửa Laptop Quận 3

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 4

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 3

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 4 Lương Trên 10tr

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 3

- Mời tải hình nền MacBook Pro 2021 8K mới ra mắt

- Cách dùng tính năng hẹn hò trên Facebook cho dân FA

- Cách tạo hiệu ứng chữ trong PowerPoint

- Dịch Vụ Sửa Máy Tính Đường Lê Thạch Quận 4

- Cách bật/tắt thông báo từ Windows Security Center trong Windows 10