Bạn cũng đều có thể cho là trang web của mình chẳng có gì đáng để hack cả. Nhưng thực tế bất kỳ trang web cũng đều có nguy cơ bị xâm phạm. Khi website có lỗ hổng, hacker đơn giản xâm nhập, tấn công và khai thác dữ liệu khiến website bị nhiễm độc gây hiểm nguy chẳng những cho chủ nắm giữ trang web mà cho cả những khách truy cập. Phần lớn các vi phạm bảo mật trang web không phải là để đánh cắp dữ liệu hoặc phá hoại bố cục trang web, mà là sử dụng máy chủ của trang để chuyển tiếp email spam hoặc thiết lập máy server web tạm thời, thông thường để phục vụ các file bất hợp pháp. Các máy bị xâm nhập cũng có thể bị biến thành một phần của mạng botnet, để đào Bitcoin, hoặc dùng ransomware tấn công nạn nhân.

Ảnh minh họa: Internet

Sau khi website đã được khử độc, nếu quản trị viên vẫn khinh suất không quan tâm đến các lỗ hỗng này đều đặn thì website vẫn sẽ đơn giản bị nhiễm độc trở lại bất cứ lúc nào. Để chống lại điều ấy xảy ra, luôn phải có những cách thức thích hợp để bảo quản máy server web cũng giống máy tính của quản trị viên khi kết nối với tài khoản máy chủ.

Cách đơn giản nhất để bảo quản website là đáp ứng an toàn cho website trước những kẻ xấu. Nhưng lúc tìm hiểu về các lỗ hổng bảo mật web, bạn sẽ phải đối diện với những định nghĩa và giải pháp phức tạp. Hiểu được điều đó, Chúng tôiđã tổng hợp những mẹo đơn giản, cơ bản nhưng hiệu quả để giúp bạn cải thiện bảo mật cho website của mình. Một vài trong những đó là lời chỉ bảo của Marta Janus, Chuyên gia nghiên cứu an ninh mạng, Kaspersky Lab.

Những lời chỉ bảo hữu ích để bảo vệ an toàn cho website

- Sử dụng mật khẩu mạnh

- Liên tục cập nhật

- Tạo các bản sao lưu

- Quét tập tin đều đều

- Quan tâm đến bảo mật máy tính

- Tăng cường chừng độ bảo mật của máy chủ

- Yếu tố nhân loại vẫn vào vai trò quan trọng nhất

- Cảnh giác với SQL injection

- Bảo vệ ngăn chặn các cuộc tấn công XSS

- Coi chừng các thông báo lỗi

- Xác thực cả hai bên

- Tránh upload file

- Sử dụng HTTPS

- Thêm công cụ bảo mật trang web

- Mã hóa trang đăng nhập

- Sử dụng máy chủ an toàn

- Giữ trang web “sạch sẽ”

- Thuê một chuyên gia bảo mật

Sử dụng mật khẩu mạnh

Thoạt nghe, quy tắc này khá bình thường nhưng sử dụng mật khẩu mạnh là nền tảng cơ bản giúp tăng cường bảo mật cho hệ thống máy chủ. Mật khẩu chẳng những bắt buộc thay đổi sau khi diễn ra sự cố mà phải thay đổi thường xuyên, tốt đặc biệt là định kỳ hàng tháng một lần.

Mật khẩu là cửa ngõ đầu tiên dẫn đến nguồn dữ liệu nhạy cảm – (Ảnh: Internet)

Một mật khẩu đủ mạnh cần đáp ứng được các chỉ tiêu cơ bản. Mật khẩu an toàn phải được tích hợp giữa chữ, số và các ký tự đặc biệt nhưng phải đáp ứng dễ nhớ để không phải chú thích lại mật khẩu này vào sổ hay máy tính, không sử dụng cùng một mật khẩu cho nhiều tài khoản khác nhau như email, tài khoản ngân hàng,… Người dùng cũng có thể tham khảo thêm các tiêu chí cho 1 mật khẩu mạnh.

Liên tục cập nhật

Để nâng lên chừng độ bảo mật, người dùng cần phải cập nhật website của mình thường xuyên, đặc biệt theo dấu tin tức phiên bản mới nếu đang dùng các ứng dụng web nguồn mở (CMS, portal, forum…).

Tất cả các ứng dụng mà người sử dụng quản lý bằng tài khoản máy server phải là phiên bản mới nhất và tất cả những bản vá bảo mật luôn phải được áp dụng ngay sau khi nó được phát hành. Điều này sẽ giảm nguy cơ 1 cuộc tấn công nhằm vào việc khai thác dữ liệu. Danh sách các lỗ hổng hay bị tiến công cũng đều có thể xem tại đây.

Tạo các bản sao lưu

Một bản sao lưu mọi thứ các nội dung của máy chủ khỏi bị “nhiễm độc” chắc chắn sẽ giúp người dùng để dành biết bao thời gian và công sức khi khôi phục. Một bản sao gần nhất sẽ cực kỳ hữu ích trong việc xử lý các vấn đề phát sinh cũng giống trong tình huống máy server hoặc trang web bị nhiễm độc.

Quét tập tin thường xuyên

Quét ngay khi lúc không có triệu chứng bị nhiễm độc nào được tìm thấy. Đây là một thao tác rất hữu ích để bảo vệ website, quét tất cả các tập tin trên máy server trong một khoảng thời gian nhất định ít nhất là một lần.

Quan tâm đến bảo mật máy tính

Rất nhiều malware độc hại tiến công vào các trang web và đã được phát tán bằng phương pháp truyền nhiễm vào các máy tính. Vì vậy, vấn đề an ninh của máy chủ chứa trang web là một trong những góc cạnh quan trọng nhất trong việc bảo mật website. Giữ cho máy server luôn trong trạng thái an toàn và tránh bị nhiễm độc sẽ nâng lên chừng độ an toàn cũng giống tránh được sự tiến công của các malware.

Tăng cường chừng độ bảo mật của máy chủ

Nếu sở hữu hệ thống máy chủ, người sử dụng cần chú ý đến cấu hình của máy để bảo hiểm mức độ an toàn nhất có thể. Hoạt động để tăng cường bảo mật máy server gồm những phần sau:

- Loại bỏ mọi thứ các ứng dụng không sử dụng

- Vô hiệu hóa tất cả các công ty và module không cần có

- Thiết lập chính sách thích hợp cho người dùng và các nhóm

- Thiết lập quyền truy cập/hạn chế truy cập vào các tập tin và thư mục nhất định

- Vô hiệu hóa việc duyệt thư mục trực diện

- Thu thập các tập tin ghi nhận hoạt động, đều đặn kiểm tra các hoạt động đáng ngờ

- Sử dụng mã hóa và các giao thức an toàn

Yếu tố loài người vẫn vào vai trò quan trọng nhất

Theo ông Jimmy Low, chuyên gia bảo mật khu vực Đông Nam Á thuộc Kaspersky Lab trả lời vấn đáp của Nhịp Sống Số cho biết: “Mỗi hệ thống mạng đều có các vấn đề và điểm yếu riêng. Tuy nhiên, nhược điểm quan trọng đặc biệt là nhân tố con người. Người quản trị mạng phải không ngừng nâng cao, học hỏi thêm kiến thức mới, tăng cường nhận thức về các mối đe dọa và bảo mật nhằm kịp thời nhận biết các lỗ hổng về kỹ thuật, tránh mắc phải các sai lầm trong công tác quản trị mạng”.

Ông Jimmy nghĩ rằng bất kỳ kỹ sư nào cũng cũng có thể có thể phạm phải sai lầm trong thời kì khởi nghiệp do thiếu kinh nghiệm và lời khuyên cho các kỹ sư trẻ rằng ” đừng ngại học hỏi từ người đi trước, nếu các bạn không học hỏi từ người có kinh nghiệm và từ sai lầm, các bạn khó cũng có thể phát triển bản thân trong nghề nghiệp”.

Cảnh giác với SQL injection

Các cuộc tấn công SQL injection là lúc kẻ tiến công sử dụng trường mẫu web hoặc tham số URL để thi hành được quyền truy cập hoặc thao tác cơ sở dữ liệu của nạn nhân. Khi sử dụng Transact SQL tiêu chuẩn, thật dễ dàng chèn code giả mạo vào truy vấn của người dùng, từ đó thay đổi bảng, lấy tin tức và xóa dữ liệu. Có thể đơn giản ngăn chặn điều ấy bằng cách luôn sử dụng truy vấn được tham số hóa. Hầu hết các ngôn ngữ web đều có độ năng này và nó rất dễ thực hiện.

Xem xét truy vấn sau:

"SELECT * FROM table WHERE column = '" + parameter + "';"

Nếu kẻ tấn công thay đổi tham số URL thành ' or '1'='1 thì điều đó sẽ khiến truy vấn trông như sau:

"SELECT * FROM table WHERE column = '' OR '1'='1';"

Vì '1' bằng '1', điều ấy sẽ cấp phép kẻ tấn công thêm một truy vấn bổ sung vào cuối câu lệnh SQL và nó cũng sẽ có thực thi.

Bạn cũng có thể có thể sửa truy vấn này bằng cách tham số hóa nó một cách rõ ràng. Ví dụ, nếu đang sử dụng MySQLi trong PHP thì truy vấn sẽ trở thành:

$stmt = $pdo-> prepare('SELECT * FROM table WHERE column = :value'); $stmt-> execute(array('value' => $parameter));

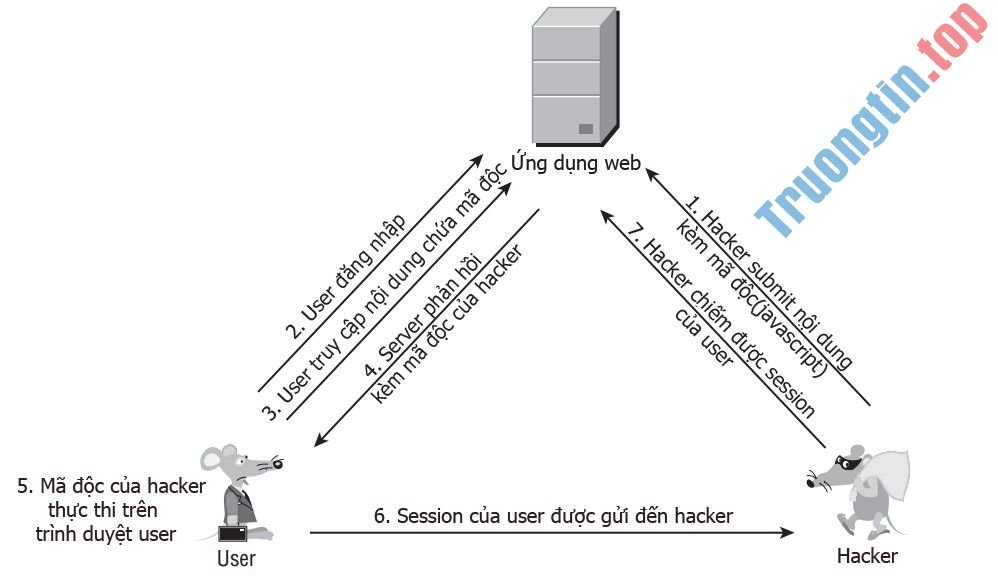

Bảo vệ ngăn chặn các cuộc tiến công XSS

Cross-site scripting (XSS) truyền JavaScript độc hại vào các trang web, sau đó chạy trong trình duyệt của người dùng và có thể thay đổi nội dung trang, hoặc đánh cắp thông tin để gửi lại cho kẻ tấn công. Ví dụ, nếu hiển thị nhận xét trên một trang mà không có xác thực, thì kẻ tiến công có thể gửi nhận xét chứa thẻ script và JavaScript, chạy trong mỗi trình duyệt của người sử dụng khác và đánh cắp cookie đăng nhập của họ, sau đó chiếm quyền kiểm soát tài khoản của mọi người người dùng đã xem bình luận. Cần đảm bảo rằng người dùng chẳng thể đưa nội dung JavaScript đang hoạt động vào các trang web.

Đây là mối đoái hoài đặc biệt trong các phần mềm web hiện đại, nơi các trang hiện được thành lập chủ yếu từ nội dung người dùng và tạo HTML cũng đã được biên dịch bởi các framework front-end như Angular và Ember trong nhiều trường hợp. Các framework này cung cấp nhiều biện pháp bảo quản chống lại XSS, nhưng việc phối hợp rendering máy server và máy khách cũng tạo nên các cách tấn công mới và phức tạp hơn, chẳng những có khả năng truyền JavaScript vào HTML hiệu quả, mà còn có thể truyền nội dung sẽ chạy code bằng phương pháp chèn các lệnh Angular hoặc sử dụng các trình trợ giúp Ember.

Mấu chốt ở này là tập trung vào cách nội dung do người dùng tạo. Điều này tương tự như bảo quản ngăn chặn SQL injection. Khi tạo HTML động, hãy sử dụng các hàm thi hành rõ rệt các thay đổi đang tìm kiếm (ví dụ, sử dụng thành phần .setAttribution và Element.textContent để trình duyệt tự động escape, thay vì cài đặt phần tử.innerHTML thủ công) hoặc sử dụng các hàm tự động escape khi thích hợp, thay vì nối chuỗi hoặc đặt nội dung HTML thô.

Một công cụ hùng mạnh khác để ngăn chặn XSS là chủ trương bảo mật nội dung (Content Security Policy – CSP). CSP là header máy server cũng đều có thể trả về, cho phép trình duyệt giới hạn cách thức và những gì JavaScript được thực thi trong trang, ví dụ như không cấp phép chạy bất kỳ tập lệnh nào chưa được lưu trữ trên domain, không cho phép JavaScript nội tuyến hoặc vô hiệu hóa eval(). Mozilla có một hướng dẫn tuyệt vời với một số cấu hình tỉ dụ (tham khảo tại developer.mozilla.org/en-US/docs/Web/HTTP/CSP). Điều này khiến cho các tập lệnh của kẻ tấn công khó hoạt động hơn, ngay khi khi kẻ tấn công cũng đều có thể đưa chúng vào trang web.

Coi chừng các thông báo lỗi

Hãy cẩn thận với lượng tin tức bạn cung cấp trong số thông báo lỗi. Chỉ cung cấp các lỗi ít nhất cho người dùng, để đáp ứng chúng không làm rò rỉ các bí mật có trên máy chủ (ví dụ, khóa API hoặc mật khẩu cơ sở dữ liệu). Đừng cung cấp đầy đặn chi tiết ngoại lệ vì những điều ấy có thể khiến cho những cuộc tấn công phức tạp như SQL injection được thực hành dễ dàng hơn nhiều. Giữ các lỗi chi tiết trong nhật ký máy server và chỉ hiển thị cho người sử dụng tin tức họ cần.

Xác thực cả 2 phía

Xác thực phải luôn luôn được thực hiện cả trên trình duyệt và phía máy chủ. Trình duyệt có thể gặp các lỗi dễ dàng như lúc các trường bắt buộc điền bị để trống hay nhập văn bản vào trường chỉ cho điền số. Tuy nhiên, những điều này cũng có thể có thể được bỏ qua và nên đáp ứng việc kiểm tra các xác thực sâu hơn phía máy chủ. Vì không làm như vậy cũng có thể dẫn đến mã hoặc tập lệnh độc hại được chèn vào cơ sở dữ liệu hoặc có thể gây nên kết quả không mong muốn trong trang web.

Tránh upload file

Cho phép người sử dụng upload file lên trang web cũng đều có thể mang đến không may lớn cho trang web, ngay cả những lúc chỉ dễ dàng là thay đổi hình đại diện. Rủi ro nằm ở bất kỳ file nào được upload lên, dù trông có vẻ vô hại, nó có thể chứa một tập lệnh mà khi được thực thi trên máy server sẽ “phơi bày” hoàn tổng thể web.

Nếu upload file là điều bắt buộc thì cần phải cảnh giác với mọi thứ mọi thứ. Nếu cho phép người sử dụng upload lên hình ảnh, chẳng thể chỉ dựa vào phần mở rộng file để xác minh đó là file hình ảnh vì chúng có thể dễ dàng bị giả mạo. Ngay cả việc mở file và đọc tiêu đề hoặc sử dụng các chức năng để kiểm tra kích thước hình ảnh cũng chẳng thể tuyệt đối an toàn. Hầu hết các định hình hình ảnh cấp phép lưu trữ một phần bình luận có thể chứa code PHP được thực thi bởi máy chủ.

Vậy có thể làm gì để ngăn chặn điều này? Hãy ngăn người sử dụng thực thi bất kỳ file nào họ upload lên. Theo mặc định, các máy server web sẽ không cố thực thi các file có phần mở rộng hình ảnh, nhưng chẳng thể chỉ dựa vào việc kiểm tra phần mở rộng file, vì một file mang tên image.jpg.php có thể dễ dàng “lách luật”.

Một số tùy chọn là đổi tên file khi upload lên để đáp ứng phần mở rộng file chính xác hoặc thay đổi quyền của file, ví dụ, chmod 0666 để nó không thể thực thi được. Nếu sử dụng *nix, người sử dụng có thể tạo file .htaccess, chỉ cấp phép truy cập đến một bộ file ngăn chặn việc sử dụng phần mở rộng kép được nhắc đến trước đó.

deny from all order deny,allow allow from all

Cuối cùng, giải pháp được đề xuất là chống lại tận gốc quyền truy cập trực tiếp vào các file được upload lên. Bằng cách này, mọi file được upload lên trang web được lưu giữ trong một thư mục bên ngoài webroot hoặc trong cơ sở dữ liệu dưới dạng blob. Nếu các file chẳng thể truy cập trực tiếp, sẽ cần tạo một tập lệnh để tìm nạp các file từ thư mục riêng (hoặc trình giải quyết HTTP trong .NET) và gửi chúng đến trình duyệt. Thẻ img bổ trợ thuộc tính src không phải là URL trực diện đến hình ảnh, vì vậy tính chất src cũng có thể có thể trỏ đến tập lệnh phân phối file, cung cấp loại nội dung chuẩn xác trong tiêu đề HTTP. Ví dụ:

![]()

Các nhà sản xuất dịch vụ lưu giữ web tốt đều xử lý cấu hình máy server cho bạn, nhưng nếu đang lưu giữ trang web trên máy chủ của riêng mình thì có vài điều cần kiểm tra.

Hãy đảm bảo có thiết lập tường lửa và mọi thứ các cổng chẳng cần có đã trở nên chặn. Nếu có thể, hãy thiết lập DMZ (Demilitarised Zone) chỉ cấp phép truy cập vào cổng 80 và 443 từ bên ngoài. Mặc dù điều ấy có thể không làm được nếu không có quyền truy cập vào máy server từ mạng nội bộ, vì sẽ cần mở các cổng để cho phép upload file lên và đăng nhập từ xa vào máy server qua SSH hoặc RDP.

Nếu cấp phép các file được upload lên từ Internet, chỉ sử dụng các phương thức vận chuyển an toàn đến máy server của bạn như SFTP hoặc SSH.

Nếu có thể, cơ sở dữ liệu sẽ chạy trên một máy chủ khác với máy chủ web. Làm điều đó có tức là máy chủ cơ sở dữ liệu không thể được truy cập trực tiếp từ bên ngoài, chỉ có máy server web có thể truy cập nó, giảm thiểu không may dữ liệu bị lộ.

Cuối cùng, đừng quên việc có hạn quyền truy cập vật lý vào máy chủ.

Sử dụng HTTPS

HTTPS là một giao thức được sử dụng để cung cấp bảo mật qua Internet. HTTPS đáp ứng rằng người sử dụng đang trò chuyện với máy server mà họ mong ngóng và không có ai khác có thể chặn hoặc thay đổi nội dung họ đang thấy trong quá trình.

Nếu có bất kể thông tin gì mà người dùng muốn riêng tư (như thẻ tín dụng và các trang đăng nhập, cũng như các URL gửi đến), thì chỉ nên sử dụng HTTPS để truyền thông tin. Ví dụ, một biểu mẫu đăng nhập sẽ đặt một cookie, được gửi cùng thuộc mọi đòi hỏi khác đến trang web mà người sử dụng đã thực hiện đăng nhập, sau đó được dùng để làm xác thực các đòi hỏi đó. Kẻ tiến công đánh cắp điều ấy còn cũng có thể có thể giả mạo người sử dụng 1 cách hoàn hảo và chiếm quyền trong phiên đăng nhập. Để đánh bại các dòng tiến công này, hãy sử dụng HTTPS cho toàn bộ trang web của mình.

Điều đó không còn khó khăn hay tiêu hao như xưa. Let's Encrypt cung cấp các chứng thư hoàn toàn miễn phí và tự động, kích hoạt HTTPS và có các công cụ cộng đồng hiện có cho nhiều nền tảng và framework chung để tự động thiết lập điều này cho người dùng.

Đáng chú trọng là Google đã thông báo rằng hãng sẽ tăng thứ hạng trong bảng xếp hạng kiếm tìm nếu sử dụng HTTPS (điều này cũng đem lại lợi ích SEO). HTTP không an toàn đang dần biến mất và giờ đây là lúc để nâng cấp.

Nếu đã sử dụng HTTPS, hãy thử xem xét việc thiết lập HTTP Strict Transport Security (HSTS), một header đơn giản để thêm vào phản hồi máy chủ nhằm ngăn chặn HTTP không an toàn hoạt động trên toàn bộ domain.

Thêm công cụ bảo mật trang web

Khi cho rằng tôi đã làm mọi thứ những gì có thể thì đã đến khi kiểm tra bảo mật trang web. Cách hiệu quả nhất để thực hành vấn đề này là thông qua việc sử dụng một số công cụ bảo mật trang web, thường được coi là kiểm tra thâm nhập (viết tắt là pen testing).

Có rất nhiều sản phẩm thương mại và miễn phí hỗ trợ điều này. Chúng hoạt động trên cơ sở tương tự với tập lệnh của các tin tặc ở chỗ chúng kiểm tra tất cả những hoạt động khai thác và gắng gượng tấn công trang web, bằng phương pháp sử dụng một số phương pháp được nhắc đến ngày trước như SQL Injection.

Một số công cụ miễn phí đáng xem xét là:

- Netsparker.com (Phiên bản cộng đồng miễn phí và phiên bản trải nghiệm có sẵn). Thích hợp để kiểm tra SQL injection và XSS

- OpenVAS.org: Tự nhận là trình quét bảo mật mã nguồn mở tiên tiến nhất. Thích hợp để kiểm tra các lỗ hổng đã biết (hơn 25.000). Nhưng cũng có thể khó cài đặt và đòi hỏi cài đặt máy chủ OpenVAS chỉ chạy trên *nix. OpenVAS là một nhánh của Nessus trước khi nó trở thành một sản phẩm thương mại nguồn đóng.

- SecurityHeaders.com (kiểm tra trực tuyến miễn phí). Một công cụ để mau chóng báo cáo các tiêu đề bảo mật được nhắc đến phía trên (như CSP và HSTS), một domain đã được bật và định cấu hình chính xác.

- Xenotix XSS Miningit Framework (xenotix.in) . Một công cụ từ OWASP (Open Web Application Security Project) cho dù là rất nhiều ví dụ về các cuộc tiến công XSS, người sử dụng có thể chạy để mau chóng xác nhận xem các đầu vào trang web có dễ dẫn đến tiến công trong Chrome, Firefox và IE hay không.

Kết quả từ các công cụ tự động có thể khiến bạn nản chí, vì chúng bộc lộ rất nhiều vấn đề tiềm ẩn, hãy tập trung vào các vấn đề quan trọng trước tiên. Mỗi vấn đề được báo cáo thường kèm theo với một lời lý giải rõ ràng về lỗ hổng tiềm ẩn. Người dùng có thể sẽ thấy rằng một số vấn đề ở mức cảnh báo trung bình/thấp không phải là mối đoái hoài đối với trang web.

Có một số cách bạn cũng đều có thể làm để thử tiến công trang web của chính mình như thay đổi giá trị POST/GET. Một proxy gỡ lỗi cũng có thể hỗ trợ tốt trong tình huống này vì nó cho phép chặn các giá trị của yêu cầu HTTP giữa trình duyệt và máy chủ. Phần mềm Fiddler là 1 điều khởi đầu tốt để thực hành việc này.

Nếu website có trang chỉ hiển thị cho người dùng đã đăng nhập thì nên thử thay đổi các tham số URL như ID người sử dụng hoặc giá trị cookie để cố gắng xem chi tiết của người dùng khác. Một lĩnh vực đáng thử nghiệm khác là các biểu mẫu, thay đổi các giá trị POST để gắng gượng gửi code thực thi XSS hoặc upload lên tập lệnh phía máy chủ.

Mã hóa trang đăng nhập

Hãy sử dụng mã hóa SSL trên các trang đăng nhập. SSL cấp phép thông tin mẫn cảm như số thẻ tín dụng, số an sinh xã hội và thông tin đăng nhập được truyền một cách an toàn. Thông tin được nhập trên một trang được mã hóa sao cho nó vô nghĩa đối với bất kỳ bên thứ ba nào. Điều này giúp ngăn chặn tin tặc truy cập tin tức đăng nhập hoặc dữ liệu riêng tư khác.

Sử dụng máy chủ an toàn

Chọn một cửa hàng lưu giữ web an toàn và có chuyên sâu là rất quan trọng đối với việc bảo mật trang web. Hãy chắc chắn rằng máy server bạn chọn nhận hiểu rằng các mối dọa dẫm và có khả năng giữ an toàn cho trang web. Máy chủ cũng nên sao lưu dữ liệu đến máy server từ xa và có thể đơn giản khôi phục trong trường hợp trang web bị hack. Hãy chọn một máy chủ cung cấp hỗ trợ kỹ thuật liên tục bất kể ngày đêm.

Giữ trang web “sạch sẽ”

Mỗi cơ sở dữ liệu, phần mềm hoặc plugin trên trang web đều là điểm cũng đều có thể khai thác trong mắt hacker. Người dùng nên xóa các file, cơ sở dữ liệu hoặc ứng dụng không còn được dùng khỏi trang web. Điều quan trọng là phải giữ cấu trúc file được tổ chức hợp lý để theo dõi các thay đổi và giúp xóa các file cũ dễ dàng hơn.

Thuê một chuyên gia bảo mật

Phát triển mối quan hệ với một trung tâm cung cấp công ty bảo mật cũng đều có thể là cứu cánh trong việc bảo quản trang web. Mặc dù người dùng có thể tự xử lý những việc nhỏ, nhưng có nhiều biện pháp bảo mật cần được xử lý bởi một chuyên gia. Các đơn vị cung cấp trung tâm bảo mật có thể đều đều quét trang web để tìm lỗ hổng, thực hành kiểm tra bảo mật trang web đầy đủ, theo dõi hoạt động độc hại và có mặt bất cứ lúc nào có sự cố cần sửa chữa.

Người dùng phải luôn cảnh giác trong việc bảo quản trang web và những lời dặn thiết thực này chỉ là các phương pháp cơ bản nhất. Đừng khi nào ngừng kiếm tìm các biện pháp bảo quản cho trang web. Đừng để kẻ xấu chiến thắng!

Xem thêm:

- Không nên bỏ qua 10 mẹo bảo mật này khi tạo một trang web mới

- Tăng cường hiệu quả và bảo mật Website với CloudFlare

- Cách đánh giá và cải thiện bảo mật cho 1 trang web

- Những cảnh báo đỏ cần lưu ý trên trang web không an toàn

- Trang web này sẽ giúp bạn tuyển được chuyên gia an ninh mạng vừa ý

- Pentest là gì? Tìm hiểu về Penetration Testing (kiểm thử thâm nhập)

- Tìm lỗ hổng bảo mật trên mọi trang web với Nikto

Quy tắc bảo mật,bảo mật website,tấn công máy chủ,đánh cắp dữ liệu,tội phạm mạng,khai thác dữ liệu,bảo vệ máy chủ,an ninh mạng

Nội dung Một số quy tắc bảo mật website cơ bản được tổng hợp sưu tầm biên tập bởi: Tin Học Trường Tín. Mọi ý kiến vui lòng gửi Liên Hệ cho truongtin.top để điều chỉnh. truongtin.top tks.

Bài Viết Liên Quan

Bài Viết Khác

- Địa Chỉ Cài Win Quận 3 – Cài Đặt PC Laptop Tại Nhà Q3

- Sửa Wifi Tại Nhà Quận 4

- Sửa Laptop Quận 3

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 4

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 3

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 4 Lương Trên 10tr

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 3

- Địa Chỉ Vệ Sinh Máy Tính Quận 3 – Dịch Vụ Giá Rẻ

- Sửa Main Máy Vi Tính Huyện Hóc Môn – Giá Rẻ Uy Tín

- Cách khắc phục tùy chọn “Pause Windows Updates” không khả dụng trong Windows 11/10

- NhacCuaTui

- Nạp Mực Máy In Đường Phố 36 Quận 6

- Top 10 Trung Tâm Cài Windows Giá Rẻ Ở Tại An Giang