RDP là gì?

RDP, hay Remote Desktop Protocol, là một trong số giao thức chính được sử dụng cho các phiên remote desktop. Đó là khi nhân viên truy cập máy tính để bàn ở văn phòng của họ từ một thiết bị khác. RDP được bao gồm trong đa số các hệ điều hành Windows và có thể được sử dụng với cả máy Mac. Nhiều công ty dựa vào RDP để cho phép chuyên viên của họ làm việc tại nhà.

Các lỗ hổng bảo mật RDP chính là gì?

Lỗ hổng là lỗi trong cách đầu tiên phần mềm được xây dựng, cho phép những kẻ tiến công truy cập trái phép. Hãy coi đây như 1 chốt cửa được lắp đặt không đúng cách trên cửa đằng trước của một ngôi nhà, cho phép bọn tội phạm đột nhập.

Đây là những lỗ hổng quan trọng nhất trong RDP:

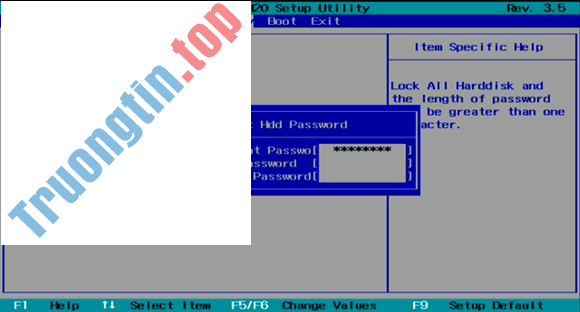

1. Thông tin đăng nhập của người dùng yếu

Hầu hết các máy tính bàn đều được bảo vệ bằng mật khẩu và người dùng thường sẽ có thể đặt mật khẩu này thành bất kể cái gì họ muốn. Vấn đề là người dùng cũng thường sử dụng cùng một mật khẩu đó cho đăng nhập từ xa RDP. Các cửa hàng thường không quản lý những mật khẩu này để đáp ứng sức mạnh của chúng, và họ thường để ngỏ những kết nối từ xa này trước những cuộc tấn công Brute Force hoặc Credential Stuffing.

- Tổng hợp cách tạo mật khẩu mạnh và quản lý mật khẩu an toàn nhất

2. Truy cập cổng không có hạn

Các kết nối RDP hầu như luôn diễn ra ở cổng 3389*. Những kẻ tấn công cũng có thể có thể nghĩ rằng này là cổng đang được dùng và nhắm mục tiêu nó để thi hành các cuộc tấn công.

* Trong mạng, cổng là một địa thế hợp lý, dựa trên phần mềm, được chỉ định cho một số loại kết nối nhất định. Việc gán các tiến độ khác nhau cho những cổng không trùng lặp giúp máy tính theo dấu các tiến trình đó. Ví dụ, lưu lượng HTTP luôn đi đến cổng 80, trong khi lưu lượng HTTPS đi tới cổng 443.

Một số phương pháp để giải quyết những lỗ hổng RDP đây là gì?

- Để giảm sự phổ biến của thông tin đăng nhập yếu:

Đăng nhập một lần (SSO)

Nhiều công ty đã sử dụng đơn vị SSO để quản lý tin tức đăng nhập của người dùng cho nhiều ứng dụng khác nhau. SSO cung cấp cho các dịch vụ một cách dễ dàng hơn để thực thi việc sử dụng mật khẩu mạnh, cũng giống triển khai các giải pháp an toàn hơn như xác thực hai yếu tố (2FA). Có thể chuyển quyền truy cập từ xa RDP ra sau qui trình SSO để khắc phục lỗ hổng đăng nhập của người sử dụng được mô tả ở trên.

Quản lý và thực thi mật khẩu

Đối với một số công ty, việc chuyển quyền truy cập từ xa RDP ra sau qui trình SSO có thể không cần là một lựa chọn. Ở mức tối thiểu, những công ty này nên đòi hỏi nhân viên reset lại mật khẩu máy tính bàn của họ thành một thứ gì đó mạnh hơn.

- Để bảo quản tránh khỏi các cuộc tấn công dựa trên cổng:

Khóa cổng 3389

Phần mềm tunneling bảo mật cũng có thể giúp ngăn những kẻ tấn công gửi yêu cầu đến cổng 3389. Với một tunneling bảo mật, mọi yêu cầu không đi qua tunnel sẽ bị chặn.

Quy tắc tường lửa

Có thể cấu hình tường lửa trung tâm theo phương pháp thủ công để không có lưu lượng truy cập vào cổng 3389 nào có thể đi qua, ngoại trừ lưu lượng truy cập từ các dải địa điểm IP được cấp phép (ví dụ, các thiết bị được biết là thuộc sở hữu nhân viên).

Tuy nhiên, cách này tốn rất nhiều công sức thủ công và vẫn dễ bị tấn công nếu những kẻ tiến công cướp đoạt địa chỉ IP được nghĩ phép hoặc thiết bị của chuyên viên bị xâm phạm. Ngoài ra, đều cực khó xác định và sẽ cho phép liệt kê trước mọi thứ các thiết bị của nhân viên, dẫn đến những đòi hỏi IT liên tiếp từ các nhân viên bị chặn.

RDP có những lỗ hổng nào khác?

RDP có những lỗ hổng kỹ thuật khác đã được vá về mặt kỹ thuật, nhưng vẫn còn nghiêm trọng nếu chưa được kiểm soát.

Một trong những lỗ hổng nghiêm trọng nhất trong RDP được coi là “BlueKeep”. BlueKeep (được phân loại chính thức là CVE-2019-0708) là một lỗ hổng cấp phép kẻ tấn công thực thi bất kỳ mã nào chúng muốn trên máy tính, nếu chúng gửi một đòi hỏi được tạo đặc biệt đến đúng cổng (thường là 3389). BlueKeep có khả năng lây lan worm, có nghĩa là nó có thể lây lan đến tất cả những máy tính trong mạng mà không cần bất kỳ động thái nào từ người dùng.

Cách bảo vệ tốt nhất chống lại lỗ hổng này là vô hiệu hóa RDP trừ khi nó cần thiết. Chặn cổng 3389 bằng phương pháp dùng tường lửa cũng có thể có thể hữu ích. Cuối cùng, Microsoft đã phát hành bản vá sửa lỗ hổng này vào năm 2019 và điều cần có là quản trị viên hệ thống phải cài đặt bản vá này.

Giống như bất kỳ chương trình hoặc giao thức nào khác, RDP cũng có thể có 1 số lỗ hổng khác và hầu hết các lỗ hổng này cũng có thể có thể được loại bỏ bằng cách luôn sử dụng phiên bản mới nhất của giao thức. Các nhà cung cấp thường vá những lỗ hổng trong mỗi phiên bản ứng dụng mới mà họ phát hành.

- “Cả toàn cầu ở nhà”, nhu cầu sử dụng RDP và VPN tăng vọt

- Tìm hiểu về Ubuntu Remote Desktop

- Tăng cường hữu hiệu và bảo mật Website với CloudFlare

- Cách điều khiển Linux từ xa bằng máy tính Windows

- Quản lý từ xa trên Windows Server 2012 với Remote Management Service

rdp,Remote Desktop Protocol,rdp là gì,lỗ hổng bảo mật của rdp,rủi ro bảo mật của RDP,xử lý lỗ hổng rdp

Nội dung Những rủi ro bảo mật của RDP được tổng hợp sưu tầm biên tập bởi: Tin Học Trường Tín. Mọi ý kiến vui lòng gửi Liên Hệ cho truongtin.top để điều chỉnh. truongtin.top tks.

Bài Viết Liên Quan

Bài Viết Khác

- Địa Chỉ Cài Win Quận 3 – Cài Đặt PC Laptop Tại Nhà Q3

- Sửa Wifi Tại Nhà Quận 4

- Sửa Laptop Quận 3

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 4

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 3

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 4 Lương Trên 10tr

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 3

- Địa Chỉ Vệ Sinh Máy Tính Quận 3 – Dịch Vụ Giá Rẻ

- Dịch Vụ Cài Win Đường Mai Văn Nguyễn Quận Phú Nhuận

- Hướng dẫn cách cài đặt Adobe Illustrator 2020

- Top 10 Công Ty Lót Gạch Ở Tại Quận Phú Nhuận Tphcm

- Cách khắc phục MBR từ Ubuntu

- Dịch Vụ Sửa Máy Tính Đường Man Thiện Quận 9