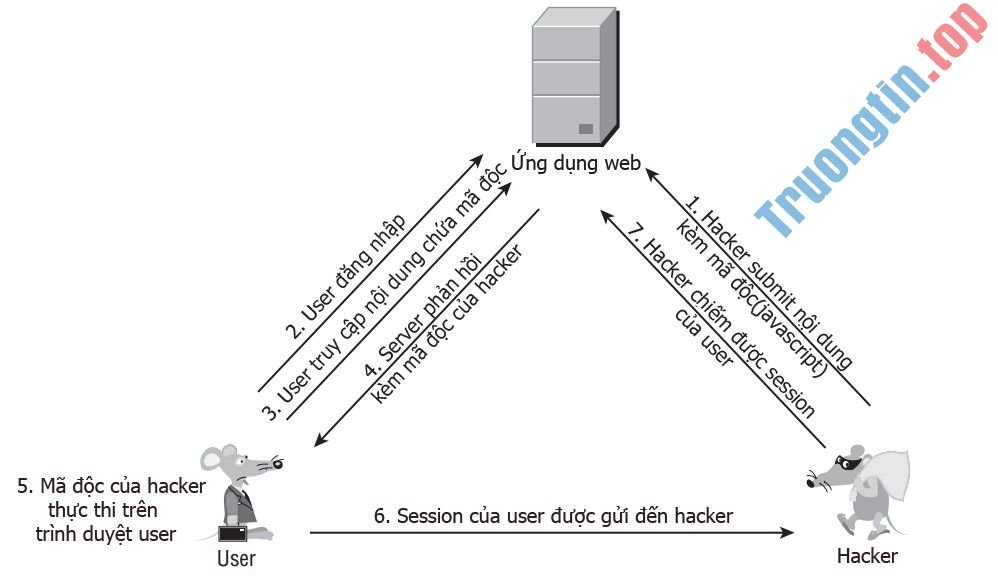

Khi nghĩ về hacker, bạn cũng có thể mường tượng đến những người giỏi về máy tính theo phong cách Hollywood, đang gắng gượng đánh bại hệ thống phòng vệ của máy tính. Tuy nhiên, Side-Channel Attack (cuộc tiến công kênh bên) cho phép tin tặc trích xuất thông tin từ thiết bị mà chẳng cần động đến phần bảo mật của hệ thống.

Hãy cùng xem Side-Channel Attack là gì và nó có ý nghĩa gì đối với bạn.

Tấn công kênh bên là gì?

- Side-Channel Attack (SCA) là gì?

- Các loại tiến công Side-Channel Attack

- Khám phá thuật toán với Timing Attack

- Kiểm tra việc sử dụng chip xử lý thông qua qui trình phân tích năng lượng

- Lắng nghe manh mối thông qua việc phân tích âm thanh

- Giám sát sóng nền với phân tích điện từ

- Cách bảo quản bản thân khỏi các cuộc tiến công Side-Channel Attack

Side-Channel Attack (SCA) là gì?

Giả sử bạn sống với một người bạn thường xuyên gọi điện cho ai đó. Để làm điều này, họ sử dụng điện thoại cố định với những nút vật lý. Người bạn cùng phòng đó rất bí mật về người được gọi, nhưng điều này lại khiến bạn cực kì tò mò.

Bạn cũng có thể có thể theo dõi lúc người đó quay số, nhưng có cách giúp bạn chẳng nên làm điều đó. Bằng cách nào đó, bạn có thể có được số mà người đó gọi tới bằng cách theo dõi các tín hiệu 1 cách không trực quan. Bạn sẽ thi hành điều ấy như ra sao?

Một biện pháp là lắng nghe âm quay số mỗi khi người bạn đó bấm phím. Bởi vì mỗi phím tạo nên một âm khác nhau, nên bạn cũng có thể có thể đổi ngược từ âm thanh ra phím được nhấn tương ứng.

Bạn cũng có thể đo thời gian cần thiết để người đó di chuyển ngón tay từ một phím sang một phím liền kề. Sau đó, khi người bạn đó quay số, bạn hãy tính thời gian giữa mỗi lần nhấn phím.

Nếu thời gian đó bằng với thời gian di chuyển ngón tay từ một phím sang một phím liền kề, thì số người đó vừa nhấn nằm sát kề với số gần nhất. Một độ trễ dài hơn có tức là số tiếp theo không nằm liền kề, khi đang hai lần nhấn nhanh báo hiệu cùng một số được nhấn hai lần. Sau đó, bạn cũng có thể tính toán mọi thứ các số phù phù hợp với mẫu thời gian và sử dụng dữ liệu để tìm ra số đó cũng có thể có thể là số nào.

Bạn có thể tìm hiểu mỗi phím nghe như làm sao khi nhấn. Chẳng hạn như phím số 3 có tiếng nặng hơn và phím số chín phát ra tiếng rít nhẹ. Khi người bạn cùng phòng quay số, bạn có thể theo dấu tiếng ồn và tìm ra những số đã được quay.

Các phương thức này định vị làm sao là 1 cuộc tiến công Side-Channel Attack. Đây là một cách trích xuất dữ liệu mà chẳng cần đột nhập trực tiếp vào thiết bị. Trong thực tế, các cuộc tiến công kênh bên với máy tính cần đi sâu hơn nhiều so với lắng tai việc nhấn nút!

Các loại tấn công Side-Channel Attack

Bây giờ, bạn đã biết phương pháp thức hoạt động của một cuộc tấn công kênh bên, hãy cùng xem một số loại tiến công không giống nhau mà tin tặc có thể sử dụng.

Khám phá thuật toán với Timing Attack

Đầu tiên, các cuộc tấn công Timing Attack phân tích lượng thời gian cần có để một công đoạn hoàn thành. Điều này tựa như với việc đếm thời gian quay số của người bạn cùng phòng và đối chiếu nó với những gì bạn biết ở trên.

Tin tặc sẽ cung cấp cho thuật toán các đầu vào khác nhau và xem công đoạn này mất bao lâu để xử lý. Từ dữ liệu này, chúng có thể ghép các thuật toán thực lực khớp với dữ liệu thời gian và tìm ra giải pháp.

Các cuộc tiến công Timing Attack là phần nào quan trọng của lỗ hổng Meltdown exploit, phân tích cache được đọc nhanh như thế nào và sử dụng kết quả để đọc dữ liệu cho chính nó.

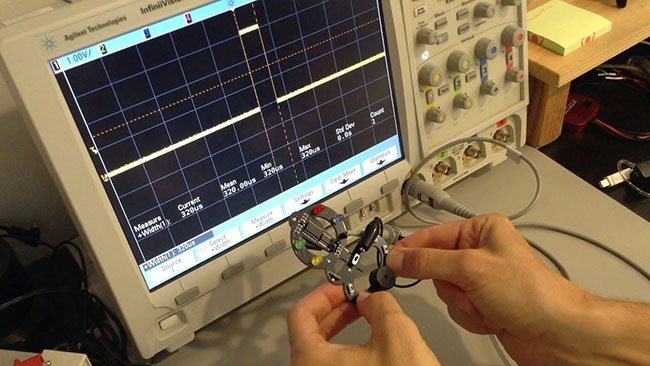

Kiểm tra việc sử dụng bộ giải quyết thông qua quá trình phân tích năng lượng

Một tin tặc cũng có thể có thể theo dõi một phần tử đang sử dụng bao nhiêu năng lượng để xem nó đang làm gì. Nếu một phần tử đang sử dụng nhiều năng lượng hơn bình thường, thì nó có thể tính toán một cái gì đó quan trọng. Nếu tiêu thụ ít năng lượng hơn, nó có thể đang chuyển qua giai đoạn tính toán tiếp theo.

Một tin tặc thậm chí có thể sử dụng những đặc điểm về việc sử dụng năng lượng để xem dữ liệu nào được gửi.

Lắng nghe manh mối thông qua việc phân tích âm thanh

Phân tích âm thanh là khi một hacker nghe các mẫu âm thanh phát ra từ một thiết bị và sử dụng những kết quả đó để ghép tin tức lại với nhau.

Trong tỉ dụ điện thoại ở trên, việc nghe âm quay số hoặc bấm nút là một cuộc tấn acoustic attack (cuộc tiến công dựa vào việc phân tích âm thanh).

Đã có một vài nghiên cứu kiểm tra tính khả thi của 1 cuộc tiến công acoustic attack. Một nghiên cứu đã lắng tai âm thanh của máy in để đánh giá những gì đang được in và đạt tỷ suất chính xác 72%. Độ chuẩn xác có thể lên tới 95%, nếu kẻ tấn công đại khái biết tư liệu nói đến cái gì.

Một nghiên cứu khác, được coi là SonarSnoop, đã biến điện thoại thành thiết bị sonar (kỹ thuật sử dụng sự lan truyền âm thanh để tìm đường di chuyển, liên lạc hoặc phát giác các đối tượng khác). Nghiên cứu đã khiến điện thoại phát ra âm thanh không thể nghe được đến tai người qua quýt và ghi lại tiếng tăm qua micro. Tiếng vang của sonar sẽ cho kẻ tấn công biết địa thế ngón tay nạn nhân trên màn hình khi họ đang vẽ mẫu mở khóa, từ đấy tiết lộ cách mở khóa điện thoại.

Giám sát sóng nền với phân tích điện từ

Phân tích điện từ (EM) theo dõi các sóng phát ra từ thiết bị. Từ tin tức này, kẻ tiến công có thể giải mã những gì thiết bị đang làm. Ít nhất, bạn cũng có thể biết liệu một thiết bị có đang ở gần đó. Ví dụ, bạn cũng đều có thể sử dụng điện thoại để tìm camera giám sát ẩn bằng phương pháp tìm sóng điện từ của chúng.

Có một nghiên cứu về các thiết bị IoT và lượng khí thải EM của chúng. Lý thuyết là các đội theo dấu cũng có thể có thể giám sát các thiết bị nghi ngờ mà không luôn phải hack vào chúng. Điều này rất quan trọng, vì nó cho phép cơ quan thực thi pháp luật giám sát hoạt động đáng ngờ mà không để lại dấu vết.

Cách bảo vệ bản thân khỏi các cuộc tiến công Side-Channel Attack

Thật không may, không có cách đơn giản nào để khiến cho PC trở nên bất khả xâm phạm trước các cuộc tấn công Side-Channel Attack. Chừng nào PC còn sử dụng năng lượng, phát ra bức xạ và tạo nên âm thanh trong công đoạn hoạt động, nó vẫn sẽ là đối tượng để hacker phân tích.

Tuy nhiên, điều bạn có thể làm là ngăn chặn tin tặc thi hành cuộc tiến công ngay từ đầu. Lấy chương trình SonarSnoop cũng có thể có thể phát hiện các mẫu đăng nhập trên điện thoại làm ví dụ. Chương trình này có thể có những kênh phân phối giống như bất kỳ phần mềm độc hại nào khác. Nó sẽ được tìm thấy ẩn trong những ứng dụng và chương trình độc hại đang chờ ai đó tải xuống.

Như vậy, dù không thể ngăn chặn các thiết bị phát ra tín hiệu, nhưng bạn cũng có thể chống lại việc cài đặt ứng dụng được lập trình để theo dõi các tín hiệu đã nói. Luôn cập nhật các công cụ diệt virus và thi hành những biện pháp đáp ứng an ninh mạng tốt, mọi thứ sẽ ổn thôi.

SCA, Side-Channel Attack, tấn công kênh kề, tấn công kênh bên, Side-Channel Attack là gì, các loại Side-Channel Attack, phòng chống Side-Channel Attack

Nội dung Side-Channel Attack (SCA) là gì? được tổng hợp sưu tầm biên tập bởi: Tin Học Trường Tín. Mọi ý kiến vui lòng gửi Liên Hệ cho truongtin.top để điều chỉnh. truongtin.top tks.

Bài Viết Liên Quan

Bài Viết Khác

- Sửa Wifi Tại Nhà Quận 4

- Cài Win Quận 3 – Dịch Vụ Tận Nơi Tại Nhà Q3

- Vệ Sinh Máy Tính Quận 3

- Sửa Laptop Quận 3

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 4

- Dịch Vụ Cài Lại Windows 7,8,10 Tận Nhà Quận 3

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 4 Lương Trên 10tr

- Tuyển Thợ Sửa Máy Tính – Thợ Sửa Máy In Tại Quận 3

- Bàn Phím Laptop Dell Inspiron 7557 Giá Rẻ Nhất

- Top 10 Công Ty Thay Mực Máy In Kim Ở Tại Sài Gòn Tphcm

- Thợ Sửa Máy Bơm Nước Không Vào Nước Quận Thủ Đức

- Dịch Vụ Sửa Máy Tính Đường Bà Triệu Huyện Hóc Môn

- Pin Laptop Asus F3 Giá Rẻ Nhất